Im Herbst diesen Jahres ist es soweit: Google wird Android Q (Version 10) veröffentlichen. Dank Project Treble wird es auch nicht lange dauern, bis Gerätehersteller ihre Geräte aktualisieren. Mit Q wird es einige Neuerungen geben, welche sofort ersichtlich sind, manch andere sind nur “unter der Haube”.

Neuerungen

Neuerungen aus dem Q Beta Programm.

Allgemein

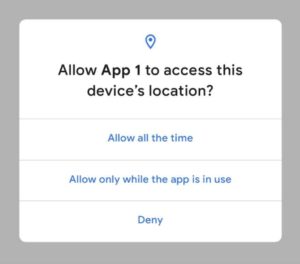

Berechtigung auf Standortzugriff

Nutzer können Apps den Zugriff auf den Standort feiner gewähren: Immer, nur wenn die App in Benutzung ist oder gar nicht.

Speicherzugriff

Apps können auf externen Speichermedien einen eigenen Sandboxspeicher erstellen. Somit kann nur die App diese Daten lesen und schreiben, obwohl ein externes Medium genutzt wird. Es wird nur noch eine Berechtigung verlangt wenn der Nutzer mit der App andere Appdaten bearbeiten möchte.

Hintergrundaktivitäten

Android Q legt fest, wann Apps Aktivitäten starten können. Diese Verhaltensänderung trägt dazu bei, Unterbrechungen für den Benutzer zu minimieren und gibt dem Benutzer mehr Kontrolle über das, was auf seinem Bildschirm angezeigt wird. Insbesondere Apps, die auf Android Q laufen, können Aktivitäten nur dann starten, wenn eine oder mehrere der folgenden Bedingungen erfüllt sind:

- Die App hat ein sichtbares Fenster, z.B. eine Aktivität im Vordergrund.

- Eine andere App, die im Vordergrund steht, sendet ein PendingIntent, das zur App gehört.

- Das System sendet eine PendingIntent, die zur App gehört, wie z.B. das Antippen einer Benachrichtigung.

- Das System sendet ein Broadcast, z.B. SECRET_CODE_ACTION, an die App. Nur bestimmte Sendungen, bei denen die App beim Start einer UI erwartet wird, sind von der Regelung ausgenommen.

Kontakte

Ab Android Q verfolgt die Plattform nicht mehr die Affinitätsinformationen der Kontakte. Wenn Apps daher eine Suche nach den Kontakten des Benutzers durchführen, sind die Ergebnisse nicht mehr nach der Häufigkeit der Interaktion geordnet.

Zufällige MAC-Adressen

Geräte, auf denen Android Q laufen, übertragen standardmäßig zufällige MAC-Adressen.

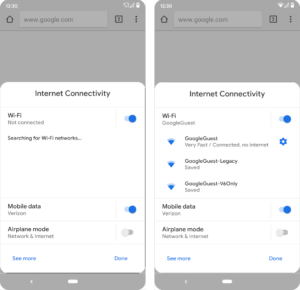

WiFi

Apps können nicht mehr das WiFi aktivieren bzw. deaktivieren. Um die Privatsphäre der Benutzer zu schützen, ist die manuelle Konfiguration der Liste der WiFi-Netzwerke nun auf Systemanwendungen beschränkt.

Android Q ermöglicht es mit Easy Connect Wi-Fi-Anmeldeinformationen für ein Peer-Gerät über eine URI bereitzustellen. Diese URI kann durch verschiedene Methoden abgerufen werden, einschließlich aus einem QR-Code, über Bluetooth LE oder NFC.

Android Q bietet Unterstützung für Peer-to-Peer-Verbindungen. Mit dieser Funktion kann eine App den Benutzer auffordern, den Zugangspunkt, an dem das Gerät angeschlossen ist, zu ändern. Die Peer-to-Peer-Verbindung wird für Nicht-Netzwerk-Bereitstellungszwecke verwendet, wie z.B. die Bootstrapping-Konfiguration für sekundäre Geräte wie Chromecast und Google Home Hardware.

Android Q bietet Unterstützung für Apps, um den Benutzer aufzufordern, sich mit einem Wi-Fi-Zugangspunkt zu verbinden.Die Plattform wird letztendlich basierend auf den Eingaben Ihrer und anderer Apps entscheiden, welchen Access Point sie akzeptieren soll. Die Vorschläge aus der App müssen vom Nutzer genehmigt werden, bevor die Plattform eine Verbindung herstellt. Diese Genehmigung wird vom Benutzer als Reaktion auf eine Benachrichtigung erteilt, wenn die Plattform zum ersten Mal ein Netzwerk findet, das einem der Vorschläge aus der App in den Scanergebnissen entspricht.

Android Q erweitert die Wi-Fi Lock API um die effektive Unterstützung von High-Performance-Modus und Low-Latency-Modus. Der Wi-Fi-Akkusparmodus ist für den Hochleistungs- und Low-Latency-Modus deaktiviert, und je nach Modemunterstützung kann im Low-Latency-Modus eine weitere Latenzoptimierung aktiviert werden.

Der Low-Latency-Modus ist nur aktiviert, wenn die Anwendung, die die Sperre erfasst, im Vordergrund läuft und der Bildschirm eingeschaltet ist. Der Low-Latency-Modus ist besonders hilfreich für mobile Echtzeit-Gaming-Anwendungen.

Bildschirminhalt

Apps dürfen ohne eine Benachrichtigung und Nutzeraktion nicht mehr den Bildschirminhalt erfassen.

Authentifizierung

Benutzerbestätigungsanforderungen festlegen: Apps können nun einen Hinweis geben, der dem System sagt, dass es keine Benutzerbestätigung benötigt, nachdem sich der Benutzer mit einer impliziten biometrischen Modalität authentifiziert hat. Beispielsweise könnte man dann dem System mitteilen, dass keine weitere Bestätigung erforderlich sein sollte, nachdem sich ein Benutzer über die Gesichtsauthentifizierung authentifiziert hat.

TLS1.3 Support

TLS 1.3 ist eine umfassende Überarbeitung des TLS-Standards, die Leistungsvorteile und erhöhte Sicherheit bietet. Benchmarks von Google zeigen, dass sichere Verbindungen mit TLS 1.3 im Vergleich zu TLS 1.2 bis zu 40% schneller aufgebaut werden können.

Media

Kameras können nun Tiefeninformationen in einer separaten Datei speichern und so zur Verfügung stellen. Damit kann man zum Beispiel den Fokus auf einem Foto nachträglich ändern.

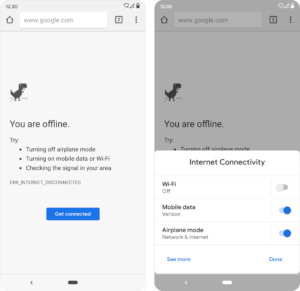

Einstellungspanel

Apps können direkt Einstellungen in einem Panel anzeigen. Z.B. ist das Gerät offline, aber der Nutzer versucht eine Seite im Chrome zu öffnen. Chrome kann dann direkt die Verbindunseinstellungen öffnen.

Android Enteprise

Zur Erklärung:

- BYOD

Bring Your Own Device

Android Enterprise: Work Profile / Profile Owner - COPE

Corporate Owned, Personal Enabled

Android Enterprise: Work Profile on fully managed device / Device Owner - COBO

Corporate Owned Business Only

Android Enteprise: Fully managed device / Device Owner

Zufällige MAC-Adresse

- Device Owner und Profile Owner Apps können bei bestimmten Netzwerken eine zufällige Adresse bekommen.

- Device Owner Apps können die Hardware-MAC nutzen.

Bereitstellung von Work Profiles für firmeneigene Geräte

Es ist nun möglich, Arbeitsprofile auf Android Q und späteren Geräten bereitzustellen, die mit NFC, QR-Code oder Zero Touch registriert sind. Während der Bereitstellung eines firmeneigenen Geräts ermöglicht Android Q, dass Device Policy Controller Apps (DPCs) ein Arbeitsprofil oder ein vollständig verwaltetes Setup initiieren können. Nachdem ein Arbeitsprofil erstellt oder eine vollständige Verwaltung eingerichtet wurde, müssen DPCs Richtlinienkonformitätsbildschirme starten, um alle anfänglichen Richtlinien durchzusetzen.

Work-profile device-ID Attestation

DPCs, die als Administrator eines Work Profiles eingestellt sind, das über die Zero-Touch-Anmeldung bereitgestellt wird, können nun sicherheitshardware-zertifizierte Geräte-IDs erhalten, wie beispielsweise eine IMEI oder die Seriennummer des Herstellers. Das Gerät muss sichere Hardware (wie eine vertrauenswürdige Ausführungsumgebung (TEE) oder ein sicheres Element (SE)) enthalten und die Bescheinigung der Geräte-ID sowie die Registrierung via Zero-Touch unterstützen.

Work Profile Geräte (BYOD)

In Android Q wird es neue APIs geben:

- Apps, die im persönlichen Profil ausgeführt werden, können Ereignisse aus dem Kalender des Arbeitsprofils anzeigen. Dies kann per Policy auch gesperrt werden.

- Apps, die von anderen Quellen als Google Play (oder anderen vertrauenswürdigen App-Stores) heruntergeladen werden, werden als Apps aus unbekannten Quellen bezeichnet. In Android Q können Administratoren von Arbeitsprofilen nun verhindern, dass ein Benutzer oder Profil Anwendungen aus unbekannten Quellen an beliebiger Stelle auf dem Gerät installiert. Nachdem diese Einschränkung hinzugefügt wurde, kann eine Person, die das Gerät verwendet, jedoch immer noch Apps mit adb installieren.

- Nur zulässige Eingabemethoden in Work Profiles, während der Nutzer im privaten Bereich z.B. eine Tastatur von Drittherstellern installiert.

Fully Managed Geräte (COPE/COBO)

- Manuelles Systemupdate via Datei installieren.

- QR-Codes und NFC-Daten, die für die Gerätebereitstellung verwendet werden, können EAP-Konfiguration und Anmeldeinformationen enthalten – einschließlich Zertifikate. Wenn eine Person einen QR-Code scannt oder einen NFC-Tag antippt, authentifiziert sich das Gerät automatisch über EAP bei einem lokalen WLAN-Netzwerk und startet den Provisionierungsprozess ohne zusätzliche manuelle Eingaben.

- Unternehmen können DNS über TLS (auf Android-Geräten auch Private DNS genannt) verwenden, um zu vermeiden, dass DNS-Abfragen, einschließlich derjenigen von internen Hostnamen, durchsickern. Admin-Komponenten von vollständig verwalteten Geräten können die privaten DNS-Einstellungen des Geräts steuern.

- Der VPN-Sperrmodus ermöglicht es einem DPC, jeden Netzwerkverkehr zu blockieren, der das VPN nicht nutzt. Administratoren von vollständig verwalteten Geräten und Arbeitsprofilen können nun Apps vom Lockdown-Modus ausnehmen. Befreite Anwendungen verwenden standardmäßig ein VPN, verbinden sich aber automatisch mit anderen Netzwerken, wenn das VPN nicht verfügbar ist.

- Android Q erweitert die Liste der Funktionen, die ein DPC an andere, spezialisiertere Anwendungen delegieren kann. Android gruppiert die für eine Aufgabe benötigten API-Methoden in Scopes.

- Um Unternehmen bei der Erkennung und Verfolgung von Malware zu unterstützen, können DPCs TCP-Verbindungen und DNS-Lookups vom System protokollieren. In Android Q können Administratoren von vollständig verwalteten Geräten die Netzwerkprotokollierung an eine spezialisierte Anwendung delegieren.

- Administratoren von vollständig verwalteten Geräten, Arbeitsprofilen und sekundären Benutzern können die Zertifikatsauswahl an eine spezialisierte App delegieren.

- Manchmal ist es sinnvoll, eine lokal zwischengespeicherte benutzerdefinierte Anwendung auf einem Gerät zu installieren. Administratoren von vollständig verwalteten Geräten können nun die Paketinstallation (und Deinstallation) an eine andere App delegieren.

- DeviceAdmin wird nicht mehr unterstützt.

Neue App Funktionen

- Anwendungen mit kritischen Funktionen, die eine Bildschirmsperre erfordern, können die Komplexität der Bildschirmsperre eines Geräts oder Arbeitsprofils abfragen. Apps, die eine stärkere Bildschirmsperre benötigen, können den Benutzer zu den System-Bildschirmsperreinstellungen leiten, so dass er seine Sicherheitseinstellungen aktualisieren kann.

- VPN-Apps können einen HTTP-Proxy für ihre VPN-Verbindung einrichten.

- VPN-Apps können nun erkennen, ob der Dienst aufgrund von Always-On VPN läuft und ob der Lockdown-Modus aktiv ist. Neue Methoden, die in Android Q hinzugefügt wurden, können helfen, Ihre Benutzeroberfläche anzupassen. So können beispielsweise die Trenntaste deaktivieren, wenn das VPN den Lebenszyklus Ihres Dienstes kontrolliert.

- Wenn eine App KeyChain.choosePrivateKeyAlias() aufruft, filtern Geräte nun die Liste der Zertifikate, aus der ein Benutzer auswählen kann, basierend auf den im Aufruf angegebenen Ausstellern und Schlüsselalgorithmen.

Pingback: Android 10: Work Profile mit Zero-Touch – BYOD und COPE im Mix | Technik.Community

Pingback: Android 10 Rollout beginnt | Technik.Community

Pingback: Samsung Galaxy S10 Android 10 Update steht zur Verfügung | Technik.Community

Pingback: Android Enterprise Whitepaper 2019 | Technik.Community