Nach HAFNIUM nun noch ProxyLogon, was nach Meinung von Orange Tsai nur die Spitze des Eisberges ist. Microsoft Exchange Server Sicherheitslücken werden aktiv ausgenutzt und die Community hofft, dass sich nun mehr Sicherheitsexperten nun auch auf Exchange und dazugehörige Infrastruktur konzentrieren.

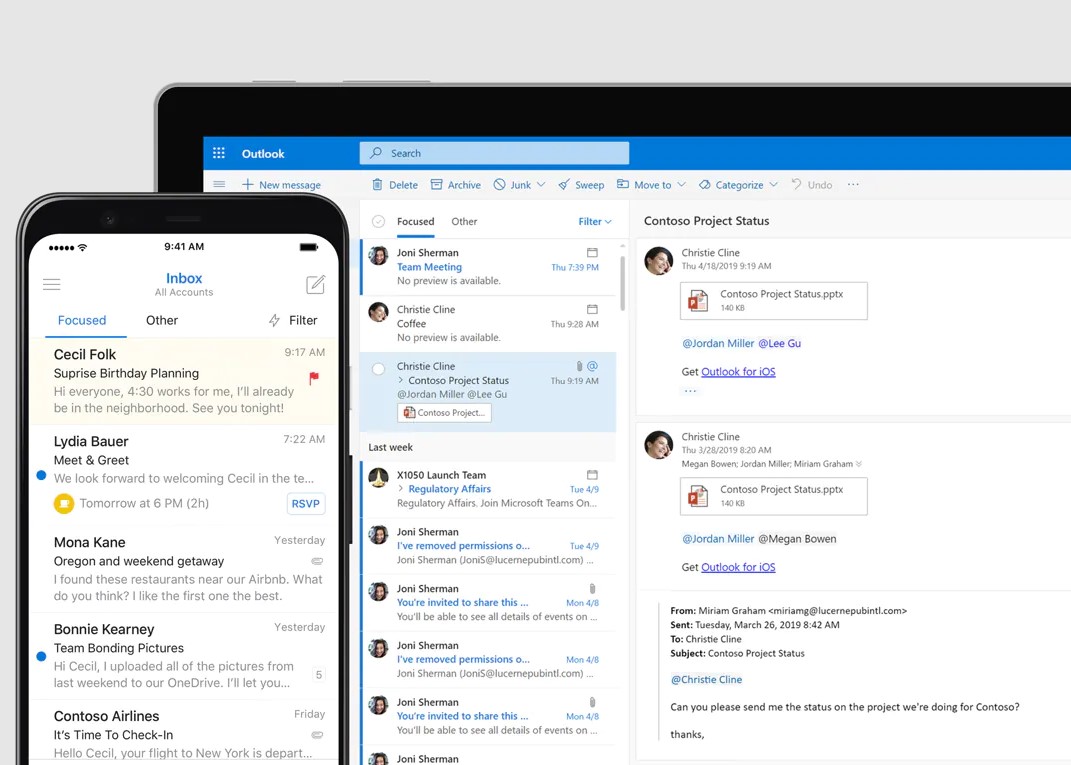

Exchange ist für die Synchronisierung von elementaren Daten zuständig: E-Mail, Kontakte und Kalender. Diese Daten zählen zu den wertvollsten internen Daten. Doch Nutzer werden immer mobiler und sitzen nicht immer an einem Arbeitsplatz, welcher über eine interne Anbindung verfügen. Daher haben sich einige Verantwortliche zu einer Öffnung des Exchanges hin zum externen Netz entschlossen. Man kann auf diese Daten auch aus dem freien Internet heraus zugreifen. Doch gerade dies birgt Gefahren eines unbeabsichtigten Abfließen von Daten an Dritte. Neben Sicherheitsupdates gibt es aber auch andere (elegantere) Möglichkeiten dies zu verhindern. Auch mit externer Lokalisierung ist eine Synchronisierung der Daten möglich.

Unterscheiden muss man hier zwischen on-prem und Cloud Installationen.

On-prem (Inhouse Installation)

Es gibt hier mehrere Möglichkeiten, doch es kommt auf das Gesamtkonzept an. In allen Fällen blockiert man den Abruf von Daten des Exchanges von extern. Und nein, die Exchange Quarantäne oder ein Proxy bringen hier nichts.

Zwar beziehen einige Kunden bei Hostinganbietern ihre Dienste, doch sind diese als on-prem Instanz anzusehen nur das alle Geräte als mobile Geräte angesehen werden müssen da es zum Rechenzentrum keine realen internen Verbindungen gibt.

VPN

Da der externe Zugriff nicht gegeben ist, benötigen Geräte eine VPN Verbindung nach intern.

VPN funktioniert, ist aber nicht elegant und bietet keinen Schutz. Die Geräte sind und müssen nicht verwaltet werden. Nur die Verbindung steht unter einer gewissen Kontrolle. Doch die Verbindungsdaten (Auth oder Zertifikat) müssen am Anfang erst auf die nicht verwalteten Geräte aufgebracht und implementiert werden.

VDI

Lösungen wie Awingu bieten per HTML5 Stream entweder eine RDP Sitzung oder Anwendungen im Browser an. Dabei dient die Instanz des Services in der DMZ als Proxy. Somit haben die Geräte keinen direkten Zugriff auf die Infrastruktur, doch auch hier fehlt eine Verwaltung der Geräte bzw der Verbindungen.

UEM

Ein in der DMZ installierter UEM (Unified Endpoint Management – ehemals MDM / EMM) kann neben der sicheren Anbindung eines nur intern erreichbaren Exchange Servers mehrere Faktoren umsetzen:

- Conditional Access, da nur verwaltete Geräte Zugriff erhalten.

- Verwaltung der Geräte und Verbindungen.

- Zero Touch

Je nach UEM System können dem Nutzer SSO Möglichkeiten, VPN, Profile, Apps und deren Konfiguration mitgegeben werden. - Zero Trust

Weder Nutzer, Verbindung noch Gerät werden vertraut und müssen sich jederzeit authentifizieren, wenn es das UEM System selbst oder durch einen vertikalen Dienst anbietet. - Die meisten Lösungen bringen eine eigene VPN Lösung mit.

- Setzt der UEM Anbieter ein eigenes SDK an, entfällt die Notwendigkeit einer extra VPN-Lösung, da die eigene Containerlösung eine eigene verschlüsselte Verbindung aufbaut.

- Kann als Gatekeeping Service mit der Exchange Quarantäne verbunden werden.

Exchange Online / Azure

Je nach Höhe der gebuchten Lizenz kann man in der Microsoft Cloud Lösungen für oben angesprochene Faktoren etablieren. Azure bietet alle Punkte, welche ich oben unter UEM gelistet habe, in der eigenen Lösung an. Über Richtlinien und der Azure Struktur (man verbindet sich zunächst immer gegen den Azure Proxy) kann Conditional Access relativ leicht eingerichtet werden und das mit noch weitreichenderen Richtlinien als mit einem UEM System. Vorsicht ist dennoch geboten, man kann leicht seine Clients vom Zugang abbinden.

Gerade für mobile Geräte gilt jedoch, dass man weder auf Android Enterprise noch auf eine iOS MDM Aktivierung verzichtet. Microsoft bietet seine Apps jeweils mit einer eigenen Nutzerverwaltung an. Man muss also erst einen aktiven Nutzer mit einer Freigabe zum Login haben, welcher dann über den User Richtlinien erhält. Man könnte also leicht auf die Verwaltung der Geräte verzichten, davon rate ich aber ab.

Man verzichtet jedoch auf Geräterichtlinien, denn der User Agent in den Microsoft Apps hat keinerlei Zugriff auf die Geräte. Apple, Google und Samsung bieten dedizierte Hard- und Softwarelösungen, welche nur per UEM, im Falle von Azure ist es Intune, aktiviert werden können und somit Zero Touch und Zero Trust ermöglichen.

Es gibt auch andere UEM Systeme in Azure, welche als Appliance installiert werden können.

Hybrid

In klassischen Hybridumgebungen wird erst der on-prem Exchange angesprochen, welcher dann an den Exchange Online weitergibt falls sich die Mailbox dort befindet.

Es gilt jedoch auch hier, dass der Exchange Dienst von außen nicht erreichbar bzw. eingeschränkt sein sollte. Somit gelten hier dieselben Regeln wie für on-prem (ausgenommen Exchange Hybrid Verbindung).

Hat man jedoch alle andere Dienste außer Exchange in der lokalen Infrastruktur gelten die Regeln unter Exchange Online. Dabei bietet sich das Site-to-Site VPN Gateway an, um On-Prem Infrastruktur als Teil des Azure Cloud zu realisieren, wenn man denn Azure als Cloud nutzt.

Fazit

Liebe Admins, reagiert nicht nur mit der Installation der letzten Updates. Erarbeitet ein Konzept. Es gibt auch für Kleinunternehmen oder Kunden, die “nur” Exchangedaten auf externen Geräten benötigen, kosteneffiziente Lösungen.

Zusätzlich sollte man sich noch mit den Themen Mail Gateway (Richtlinien anhand Inhaltes und Client), MTD (Mobile Threat Defense), EDR (Endpoint Detection and Response) sowie XDR (Extended Detection and Response) befassen, um seine Daten zu schützen. Diese wurden in diesem Artikel nicht behandelt und gehören dazu. Denn man benötigt einen Schutz für Data-at-Rest, Data-in-Transit und Data-in-Use.

Dies ist ein großer Brocken, aber machbar. Man kann es sich auch vereinfachen: Statt Desktop-PCs nutzt man nur Samsung Smartphones, welche mit Bildschirm und Eingabegeräten einen Desktopmodus anbieten. Android Smartphones sind um einiges leichter zu verwalten als Windows Maschinen. Und braucht man einen Windows Client. ist RDP oder VDI immer noch möglich.