Medien berichten immer mehr über erfolgreiche Cyberangriffe und ein Buzzword trendet: Zero Trust – Null Vertrauen. Doch was bedeutet dieser Ausdruck und wie wird er umgesetzt?! Und kann man Rückschlüsse auf die IT Strategie, wenn eine erstellt und gelebt wird, der Opfer dieser erfolgreichen Angriffe ziehen?

Hinweis: Obwohl ich mir hier im Artikel und den folgenden Detailartikeln auf Microsoft Lösungen konzentriere, sind Teilaspekte /-lösungen auch von anderen Herstellern für den Einsatz möglich. Wichtig ist die gesamtheitliche Strategie!

Strategie als Voraussetzung

Zero Trust ist ein allgemein gültiges Prinzip in der IT. Und hier liegt schon der erste wichtige Punkt: ein allgemein gültiges Prinzip setzt eine Strategie voraus.

Zero Trust muss als gesamteinheitliche Strategie in allen Systemen und Services umgesetzt werden. Gerade größere Unternehmungen haben aus dem organischen Wachstum und der internen Prozesse heraus Inseln/Silos aufgebaut und jedes Silo hat sein eigenes Aufgabengebiet und damit Lösungen inne. Diese gilt es aufzubrechen und in Einklang zu bringen. Und es ist egal, ob die Infrastruktur onprem, hybrid oder cloud-only ist!

Das Prinzip

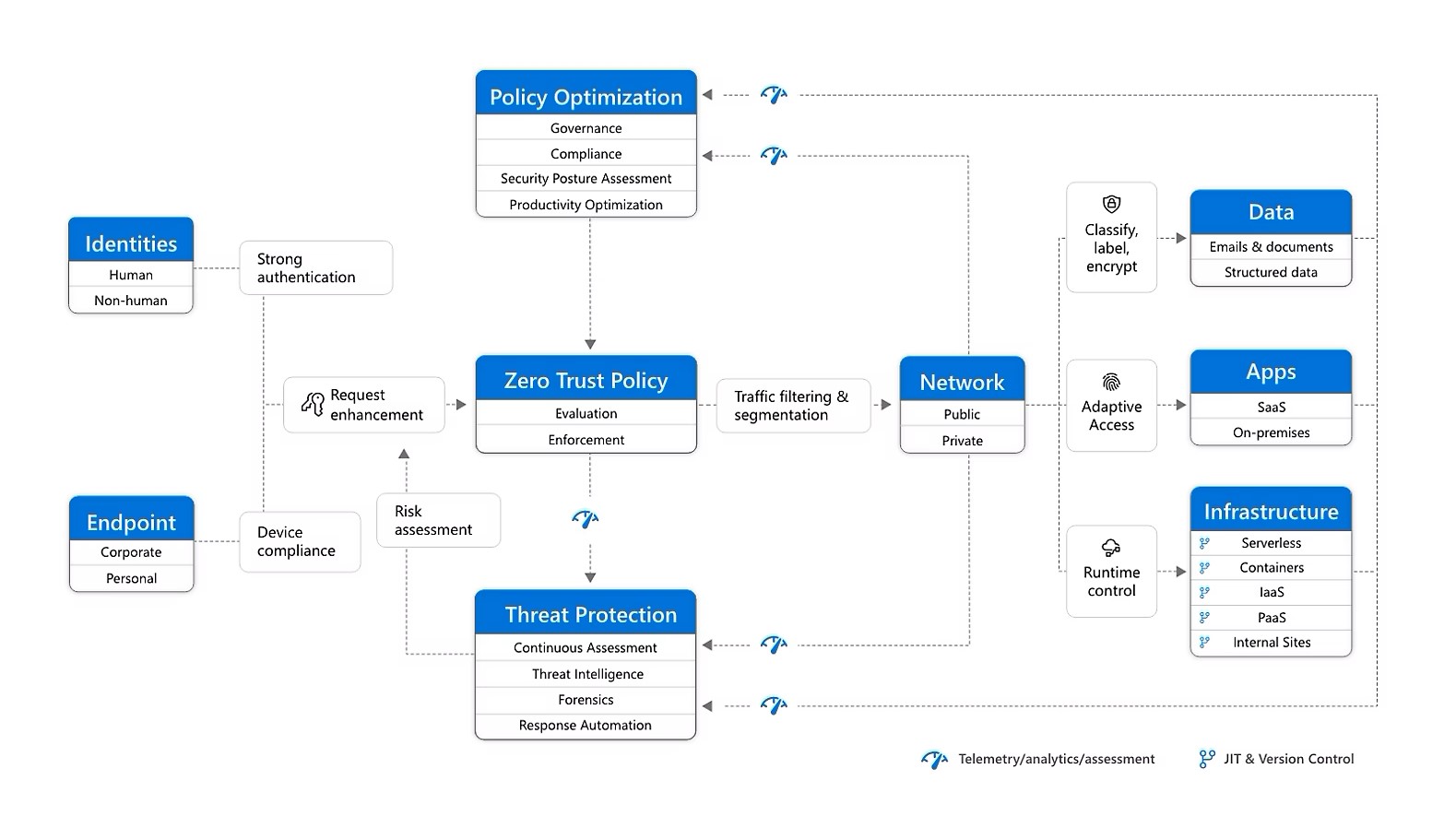

Eckpunkte des Zero Trust Prinzips:

- Explizite Kontrolle

Es werden alle Datenpunkte egal ob Authentifizierung oder Autorisierung einbezogen. Bedeutet: Wenn ein Nutzer auf interne Daten zugreift, wird keinem Datenpunkt vertraut. Die Kontrolle prüft dann

– welcher Nutzer (egal ob persönlicher oder Maschinen Account)

– mit welchem Gerät

– über welche Verbindung

– mit welcher Anwendung

– auf welche Daten

– in welchem Netzwerk zugreift. - Geringst mögliche Berechtigung

Es wird jederzeit Just-In-Time (JIT) / Just-Enough-Access (JEA) angewendet und mit agilen auf Risikowerten basierenden Richtlinien kombiniert. - Echtzeitreaktionen

Es werden Mechanismen für Echzeitreaktionen implementiert. - Assume Breach <- WICHTIGSTER ECKPUNKT!

Man nimmt immer einen erfolgreichen Angriff in einem Segment an. Daraus resultiert, dass alle Segmente für sich genommen nach dem Zero Trust Prinzip abgesichert ist.

Segmente

Um eine Strategie zu erarbeiten und umsetzen zu können, sollte man wissen, was man schützen muss. Dazu bietet sich folgende Segmentierung an, in denen sich man mindestens folgende Fragen stellen sollte:

Identitäten

- Welche Identitäten werden eingesetzt? Auch oder gerade auch Service / Maschinen Accounts.

- Wie werden diese geschützt? <- Authentifizierungsstärke und -methode.

- Wie werden diese intern und extern verifziert?

- Wird nur ein Identity Provider (IDP) genutzt?

Endpunkte

- Sind alle Endpunkte bekannt und zentral verwaltet?

- Werden die Endpunkte jederzeit auf Compliance und Integrität überprüft?

- Wird veraltete Hardware eingesetzt?

- Werden über alle OSI Layer Aktualisierungen vorgenommen?

- Gibt es dedizierte Verschlüsselungshardware?

Apps

- Welche Apps werden eingesetzt?

- Gibt es eine Schatten-IT?

- Sind diese aktuell?

- Werden diese einem Governance-Prozess unterzogen?

Daten

- Sind die Dateninhalte geschützt?

- Sind Klassifizierungen und Kennzeichnungen etabliert?

- Hängen an diesen Richtlinien?

- Gibt es ein Backup? (Be proud in the cloud!)

Infrastruktur

- Erhält man die Telemetrie der gesamten Infrastruktur und wertet diese aus?

- Werden Berechtigungen bei Nichtnutzung entzogen?

Netzwerk

- Ist das Netzwerk feingranular segementiert?

- Kommunizieren die Endpunkte nur nach extern um interne Schnittstellen zu unterbinden?

- Werden interne Ressourcen jederzeit überprüft?

Die Sache mit der Cloud

In manchen Köpfen spuckt noch der Ausdruck “Cloud ist böse”. Dies stimmt so nicht, gleichzeitig aber schon!

Es kommt auf den Anbieter und dessen Services an. Viele Dienste werden heutzutage als “xxx-as-a-serivce” angeboten. An sich erstmal nicht schlecht, muss man sich selbst nicht mehr um die Infrastruktur kümmern. Aber wie bindet man diese Services sicher an? Wird das eingesetzte IDP unterstützt und wenn ja, wie kann man eine 2FA implementieren?

Im Falle von Microsoft Azure hat man ein unglaublich mächtiges Tool inkludiert: Azure Proxy.

Wenn man diesen gesamtheitlich konfiguriert ist man auf einem guten Zero Trust Weg. Denn der Service überprüft über die Conditional Access Regeln welcher Nutzer möchte von welchem Gerät auf welche Daten über welche App und aus welchem Netz / Lokation zugreifen?

Manch ein Admin beschwert sich derzeit, dass Microsoft 2FA und bestimmte CA Regeln zentral aktiviert und durchsetzt. Hier fehlt also eine Strategie für den Einsatz dieser Tools, die Admins sind überfordert, es sind vermeintlich vergleichbare Tools im Einsatz oder es ist schlicht kein Budget vorhanden. Gerade letzter Punkt ist sehr kritisch! Hier sollte VOR einem erfolgreichem Angriff investiert werden.

Nur zum Vergleich: für eine CyberSecurity Versicherung wird 1:200 gerechnet. Also 1€ Versicherungsbeitrag für 200€ Schadensfall. Aber: für solch eine Versicherung muss man vorher auch eine Checkliste abarbeiten und alles technisch und organisatorische zu unternehmen, um eine Angriffswahrscheinlichkeit zu minimieren.

Rückschlüsse auf erfolgreiche Angriffe

Nach Zero Trust nimmt man immer einen erfolgreichen Angriff in einem dieser Segment an (Assume Breach) und die Angriffe mehren sich exponentiell. Wenn nun ein System oder Dienst einen Komplettausfall verzeichnet, wurde eben keine gesamtheitliche Strategie gefahren. Es war den Angreifern möglich, über einen Angriffsvektor ins Gesamtsystem zu gelangen und hat dort weiter agieren können. Das kann mehrere Gründe haben: gekaperter Account (<- da keine phishingresistente MFA etabliert hatte) hatte weitreichende Berechtigungen oder es wurde kein JIT/JEA eingesetzt, das angegriffene System baut die Authentifizierung nicht auf ein zentrales IAM auf, es gibt kein Nutzer-/Maschinene-/Servicescore via XDR, Netzwerke waren nicht segmentiert und oder gemonitort, der Endpunkt war nicht verwaltet.

Ein Haupteinfallstor ist immer noch Phishing. Es hat also ein Mitarbeiter einen infizierten Link geöffnet. Das kann passieren, sollte aber nicht. Daher ist auch die Kommunikation zu den Mitarbeitern wichtig und sie sollten sensibilisiert sein.

Man sollte auch darauf achten, dass den Mitarbeitern die Security nicht an Workflows hindern oder allzu sehr erschweren. Sie sollten am besten nichts von Maßnahmen mitbekommen und es sollte vieles automatisiert werden (z.B. als geheim geflaggte Daten können nur auf einem High-Security-Filer gespeichert werden und dies wird dem Anwender automatisch als einzige Möglichkeit gegeben). Denn wenn die Mitarbeiter zu viele Hürden haben oder genervt werden sich ständig mit einem 20stelligen Passwort anmelden zu müssen werden sie Workarounds finden, um dies zu umgehen. Schlimmer ist aber noch er beliebte Ausdruck: “Das haben wir schon immer so gemacht!”. Die Mitarbeiter müssen also in der Kommunikation mitgenommen werden. Gerade Nöte und Sorgen müssen über alle Hierarchie-Ebenen aufgenommen, ernstgenommen und bearbeitet werden.

Wurde man erfolgreich angegriffen muss man den Angriffsweg nachvollziehen. Und hier muss man teils lange zurückschauen, denn Angreifer sind im Durchschnitt ein Jahr in der Infrastruktur bevor sie zuschlagen oder erkannt werden. Und man muss die gesamte Infrastruktur auswerten, denn die Angriffskette ist nicht immer direkt ersichtlich. Hier können KI Security Lösungen helfen.

Fazit

Wenn man erfolgreich angegriffen wurde, kann man es schnell auf die kompromittierte Lösung oder dessen Setup schieben. Das ist an sich richtig, jedoch muss der IT Betreiber sich auch an die eigene Nase fassen, denn er hat sich auf eine Insellösung verlassen und eben keine gesamtheitliche Strategie gefahren. Denn keine einzige Lösung ist unhackbar! Alles ist verwundbar, als Angreifer braucht man nur Zeit und Geld.

Ein IT-Notfallhandbuch ist hier angeraten! Ausgedruckt, aktuell und an mindestens zwei Stellen ausgelegt. Für dessen Erarbeitung muss die gesamte Strategie stehen und auch eine Notfallstrategie muss bestehen.

Wichtig sind auch aktuelle Backups – und ja, diese dürfen auch in einer hochgesicherten Cloud liegen. Denn diese haben schlichtweg selbst noch eine Absicherung und auch die entsprechende Glasfaseranbindung falls man mal ein paar Terabyte verschieben muss.

Side Info: Denk in allen Verträgen zwischen Herstellern, Dienstleistern und Partner daran, dass ein IT-Security-Vorfall organisatorisch behandelt wird, auch wenn hier ein weiterer Partner mit dem Support beauftragt wurde. Auch eine gemeinsame Sprache ist wichtig.

Pingback: CyberSecurity – Sprachliche Kompetenz ist nicht zu unterschätzen | Technik.Community