Die Spezialisten von Checkpoint haben schon 2018 eine äußerst effiziente Android Malware namens Agent Smithausgemacht, welche bis zu 25 Millionen Geräte befallen hat, zumeist Android 5 und 6. Anscheinend stand der Hersteller kurz davor via Google Play Store eine größere Verbreitung zu planen, zwar stammt der Großteil der Infektionen aus Drittanbieter Stores, doch wurden auch 11 Apps im Google Play Store aufgrund von Agent Smith entfernt.

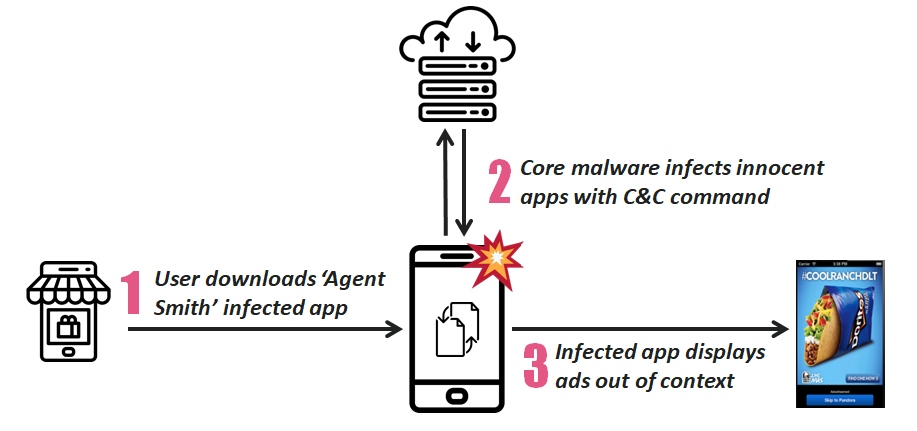

Ziel der Malware ist eine Infizierung von Apps, um Werbung anzeigen zu können. Die Malware dekompiliert Apps, packt den eigenen Code hinzu und kompiliert die App neu. Auf diesem Wege können mehrere Apps auf einem Smartphone infiziert werden, obwohl nur eine befallene App installiert wurde. Doch gibt es noch eine weitere Einsatzmöglichkeit: es kann aus allen befallenen Apps Informationen abfließen. Denn zur Infizierung sind neben der Kompilierung bzw bei Misserfolg das Patchen einer App mehrere Schritte notwendig, einer davon ist der Kontakt zu C&C Servern, um Steuerkommandos und Programmteile zu erhalten.

Doch das Kompilieren bzw Patchen geschieht nicht ohne eine Nutzeraktivität. Es gab auch schon vorher eine Nutzeraktivität: Apps wurden manuell vom Drittanbieter Store 9Apps heruntergeladen und installiert.

Die Malware sucht nach folgenden Apps:

- lenovo.anyshare.gps

- mxtech.videoplayer.ad

- jio.jioplay.tv

- jio.media.jiobeats

- jiochat.jiochatapp

- jio.join

- good.gamecollection

- opera.mini.native

- startv.hotstar

- meitu.beautyplusme

- domobile.applock

- touchtype.swiftkey

- flipkart.android

- cn.xender

- eterno

- truecaller

Keine Panik!

In Deutschland sind kaum Infektionen bekannt. Hat man eine infizierte App, kann man diese über die Systemeinstellungen wie gewohnt deinstallieren.

Mal wieder stellt sich die Frage, ob man wirklich Drittanbieter Stores nutzen möchte.

Für UEM Admins sieht es auch entspannt aus: Das Work Profile ist abgekapselt, d.h. private Apps haben keinen Zugriff auf berufliche Apps (bei einer BYOD oder COPE Aktivierung). Apps kommen nur nach Admin Freigabe auf die Geräte. Diese stammen aus dem Google Play Store oder sind In-House-Apps.

Es sind auch zumeist ältere Android Versionen betroffen, welche aus Sicherheitsgründen nicht mehr eingesetzt werden sollten!

Des Weiteren setzen die meisten eine VPN Verbindung zur internen Struktur oder einen Proxy für die externe Kommunikation ein. Spätestens hier wären die ungewöhnlichen Anfragen aufgefallen bzw gedroppt.

Eine Frage bleibt:

Google Play Protect soll Apps schützen bzw die Nutzer. Schadhafte Apps sollten erst gar nicht zur Verfügung stehen. Doch es standen wieder 11 Apps im Google Play Store, welche Code von Agent Smith inne hatten.